Entradas

Mostrando entradas de 2010

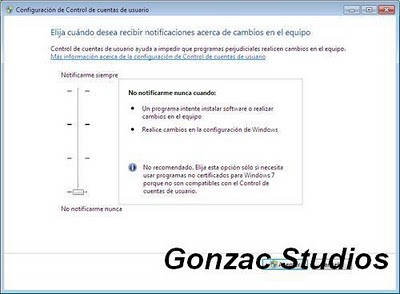

[Hack] La vulnerabilidad que Windows viene arrastrando durante tiempo

- Obtener enlace

- Correo electrónico

- Otras aplicaciones

La cibergerra & Wikileaks

- Obtener enlace

- Correo electrónico

- Otras aplicaciones

Java RMI - Ejecucion de codigo remoto

- Obtener enlace

- Correo electrónico

- Otras aplicaciones

Filosofia Gonzac Studios #2

- Obtener enlace

- Correo electrónico

- Otras aplicaciones

Acces point inalambrico para un pc alambrico

- Obtener enlace

- Correo electrónico

- Otras aplicaciones

[Hack] Acceso Físico

- Obtener enlace

- Correo electrónico

- Otras aplicaciones

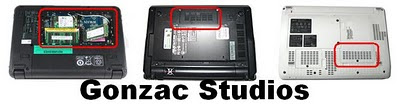

Upgrade msi: Agregando memoria

- Obtener enlace

- Correo electrónico

- Otras aplicaciones

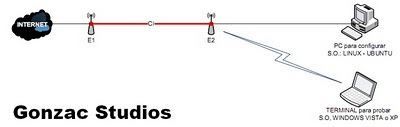

El reto del concurso de redes

- Obtener enlace

- Correo electrónico

- Otras aplicaciones

[Hack web parte.2] filtros & pagina owned

- Obtener enlace

- Correo electrónico

- Otras aplicaciones

[Hack web parte.1] Analisis de una pagina

- Obtener enlace

- Correo electrónico

- Otras aplicaciones