Github: Autenticación falló - Agregar una SSH key

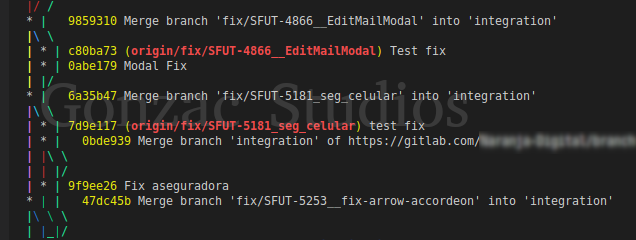

Al igual que sucedió con bitbucket se dejó de dar soporte (hace ya hace un tiempo) a la autenticación por contraseña al usar git. Pero para bien, ya que esto añade una capa más de seguridad. Para eso hace falta configurar primero las keys. Como mostré en este vídeo corto de configuración de las credenciales ssh con bitbucket. -Ejemplo de Bitbucket En el caso de Github nos indican que el soporte a través de usuario y contraseña usando git se removió en Agosto del 2021, sin embargo hasta el año pasado (2022) continuaba funcionando. -Ejemplo fecha de último commit en Github. Si no estas usando credenciales con ssh, es probable que se muestre el siguiente mensaje al intentar subir algún cambio en el repositorio o un repositorio nuevo. -Ejemplo error: "Support for password authentication was removed..." También, como la información en la documentación está poco clara es probable que salgan otros errores por una mala configuración. En primer lugar intenta utilizar el comand